09 maio Red Team – Como avaliar riscos sobre a perspectiva da ameaça

Os números de ataques cibernéticos bem-sucedidos não param de subir. Temos acompanhado diariamente na mídia notícias preocupantes de grandes empresas, incluindo empresas de infraestrutura crítica que foram comprometidas e tiveram sua operação interrompida e informações sequestradas.

Tendo conhecimento dos fatos, talvez nos perguntemos, o que deu errado? Porque grandes empresas, muitas delas com programas de segurança aparentemente robustos, auditadas em critérios de segurança no mínimo anualmente, certificadas por normas de segurança foram comprometidas?

Parece assustador, mas teremos que encarar a verdade. A grande verdade é que os criminosos não se importam com papéis, normas, conformidade, resultados de auditoria ou boas intenções. Um agente inteligente de ameaças (vulgo criminoso cibernético) avalia o que um alvo apresenta e usa os pontos fracos que nem sempre serão descobertos por meio dos testes de segurança tradicionais ou protegidos por controles recomendados em normas.

A melhor forma de identificar os riscos cibernéticos de uma empresa é ter uma análise imparcial, mostrando como as coisas realmente são, e não como elas deveriam ser, e se possível através da opinião daquele contra o qual me defendo. Esta avaliação honesta das práticas internas e controles de segurança, desafiando suposições e desconsiderando normas, e que fornecerá um entendimento profundo das operações de segurança como um todo será possível através do uso do Red Team.

Como resultado do Red Team teremos muito mais do que uma lista de falhas identificadas durante outros testes de segurança, mas uma compreensão mais profunda de como uma empresa se sairá contra uma ameaça real e a determinação dos pontos fortes e fracos de uma operação de segurança. O conceito Red Team, proveniente do meio militar, exige uma abordagem única, diferente de outros testes de segurança, utilizando-se de uma emulação das técnicas utilizadas por ameaças e adversários da forma mais realista possível.

Quando emulamos a ameaça, isto é, a aplicamos na prática, criamos a confiança real e memória muscular no time responsável pela defesa cibernética, armando-os com uma melhor percepção situacional das ferramentas e táticas, além das lições aprendidas obtidas durante o teste. Utilizando-se da perspectiva de uma ameaça ou adversário, será possível explorar planos e operações alternativas para desafiar uma empresa a melhorar o modo de como ela encara seus controles de segurança.

As empresas investem muito tempo e dinheiro na segurança de seus sistemas, é essencial ter profissionais que entendam a ameaça e possam criar as melhores estratégias de defesa, utilizando todos os recursos possíveis das ferramentas existentes.

As perguntas que queremos responder ao utilizar os processos do Red Team serão:

- Temos um programa de segurança projetado para lidar com a ameaças reais?

- Somos capazes de pensar como nosso inimigo para detectar e responder as suas ações?

- Estamos colocando os nossos esforços realmente onde precisamos?

Quando a defesa considera as táticas, técnicas e procedimentos de atores inteligentes de ameaças, eles começam a entender a ameaça real. Utilizando-se do Red Team, poderemos mudar a mentalidade de Vulnerável ou Não Vulnerável e adotar uma abordagem focada em ações de ameaças, melhorando significativamente a capacidade da empresa não apenas em impedir, mas também em detectar e responder a ameaças reais. Este ponto de vista de segurança, através dos olhos da ameaça será essencial para entender por que empresas que possuem programas de segurança implementados são comprometidas e impactadas negativamente.

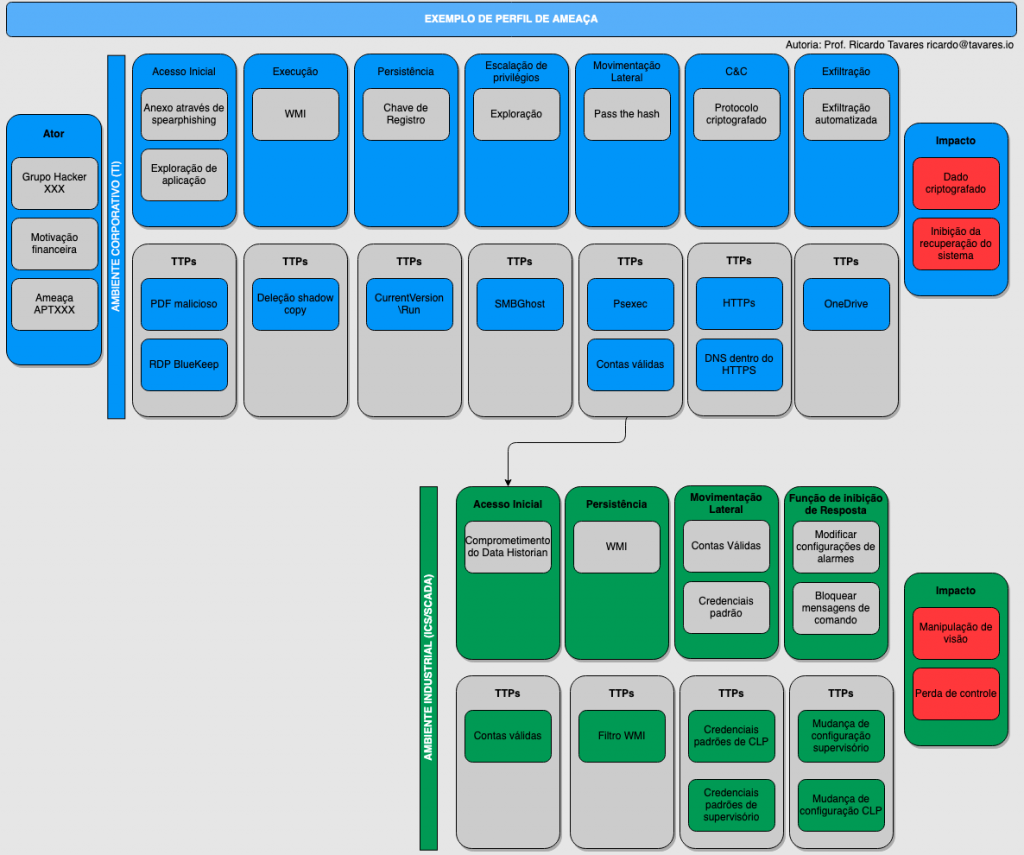

Para compreender de forma prática o Red Team, é importante falarmos sobre uma de suas principais fases, o planejamento de ameaça. O planejamento de ameaça é a capacidade de representar a ameaça o mais próximo possível, para que seja possível identificar os riscos reais e realizar recomendações adequadas e realistas para mitiga-los. Este planejamento é realizado através da construção de TTPs, perfis e cenários que terão como objetivo garantir que os testes identifiquem possíveis vetores de ataques e ajudem na identificação de vulnerabilidades em pessoas, processos e tecnologias.

O como no planejamento de ameaças são definidos por TTPs, que representarão:

- Táticas – Objetivos táticos que uma ameaça pode usar durante uma operação;

- Técnicas – Ações que as ameaças realizarão para atingir seus objetivos;

- Procedimentos – Etapas técnicas necessárias para executar uma ação.

Na imagem a seguir demonstro um perfil de ameaça, normalmente criado pelo líder e por operadores do Red Team.

Antes da criação do perfil, existirá um processo de seleção das ameaças mais relevantes para a empresa, realizado com a utilização de critérios estabelecidos e boas práticas. Após esta fase, será realizado a criação do perfil e o mapeamento dos respectivos TTPs utilizados no ciclo de vida do ataque. Cada TTPs se transformará em ações que serão utilizadas pelo Red Team para emular a ameaça e testar de fato todo ecossistema de segurança da empresa.

Será que a empresa está preparada para identificar, conter e responder todo o portfólio de táticas, técnicas e procedimentos utilizados pela ameaça?

As empresas investem muito em colocar muros altos ao redor de seus castelos, mas nenhum muro será 100% a prova de ameaças cibernéticas. As ameaças modernas também podem se camuflar de componentes que são confiáveis para as suas defesas de borda e entrarão por sua porta principal, sem força-la. Quando a ameaça entrar, isto é, estiver dentro do seu castelo, você será capaz de agir adequadamente?

Para garantir um perfil de ameaça válido no mapeamento de TTPs, recomendo que seja utilizado as matrizes do MITRE:

- ATT&CK Matrix for Enterprise – https://attack.mitre.org/

- ATT&CK® for Industrial Control Systems – https://attack.mitre.org/ics

Uma equipe de defesa matura, isto é, o nosso Blue Team deverá utilizar estas mesmas matrizes e se possível com um monitoramento em tempo real para compreender as ações e traçar as estratégias adequadas para lidar com as ameaças.

O Red Team explorará a história da ameaça, e como próximo passo será criado um cenário que será o script para essa história, orientando como uma equipe vermelha emulará uma ameaça. O cenário definirá como o teste interagirá com o ambiente testado, demonstrando a realidade sobre as práticas de segurança implementadas.

Com o cenário criado é realizado a emulação de ameaças, imitando TTPs com as mesmas ferramentas utilizadas pela ameaça real ou ferramentas diferentes que se utilizam das mesmas técnicas. Podemos então iniciar a emulação/testes sem avisar o time do ambiente testado para que seja possível medir a eficácia das operações de segurança e ter resultados mais precisos e realistas em termos de compreensão do impacto de uma ameaça, ou avisar que realizaremos testes se pretendemos medir a eficácia de uma capacidade, ferramenta, processo ou tecnologia específica, permitindo que o time de defesa acompanhe.

O resultado final da emulação da ameaça, isto é, o teste do Red Team fornecerá uma visão realista dos riscos materializados na empresa, demonstrando de forma prática:

- A eficácia das pessoas, processos e tecnologia utilizados na defesa;

- O impacto do comprometimento para o Negócio com uma visão realista;

- O olhar do que realmente é, e não do que deveria ser;

- Entendimento do tempo médio para detecção (MTTD);

- Entendimento do tempo médio para recuperação (MTTR).

Agora que você compreendeu a importância do Red Team, deve estar se perguntando, como eu inicio um Red Team na minha empresa? A minha sugestão será comece pelo básico, realizando as 5 ações a seguir:

- Esteja por dentro de novas vulnerabilidades:

- ICS-CERT – https://www.us-cert.gov/ics/advisories

- CVE – https://cve.mitre.org/

- CWE – https://cwe.mitre.org/

- Tenha uma visão das ameaças:

- SANS Internet Storm Center – https://isc.sans.edu/

- Acompanhe os relatórios de ameaças dos principais fornecedores e analise quais das ameaças são mais relevantes para sua empresa.

- Selecione a ameaça mais relevante e mapeie TTPs.

- Busque o conhecimento para emular as ameaças ou a ajuda de parceiros para apoia-lo.

Como falamos no início do artigo, os criminosos cibernéticos não se importam com normas ou boas intenções, o que mais você pode fazer para proteger a sua empresa?

SOBRE O AUTOR

Especialista em segurança cibernética, com mais de 15 anos de experiência ocupando cargos de gestão e direção, foi responsável pela gestão e implementação de projetos de segurança cibernética em empresas multinacionais e de grande porte de infraestrutura-crítica.

Palestrante em diversos eventos, tais como o IT FORUM EXPO/BLACK HAT, Global Risk Meeting, Internet Cyber Compliance Conference (OAB), Co0L BSidesSP, Business Transformation Summit (BTSummit2015), Ciab Febraban, Cyber Security Summit entre outros, atualmente é diretor da GEMINA, criador, coordenador e professor da primeira pós-graduação em CYBERSECURITY do país, professor em MBA de Gestão de Segurança da Informação e na pós graduação em Perícia Forense, instrutor para cursos oficiais da ISACA, SANS e EXIN e um dos fundadores do grupo ScadaSecBr.